Die auf macOS abzielende Malware wird in großem Stil per Banner-Werbung ausgeliefert und steganographisch versteckt, warnt eine Sicherheitsfirma.

Von Leo Becker – auf Heise.de gefunden

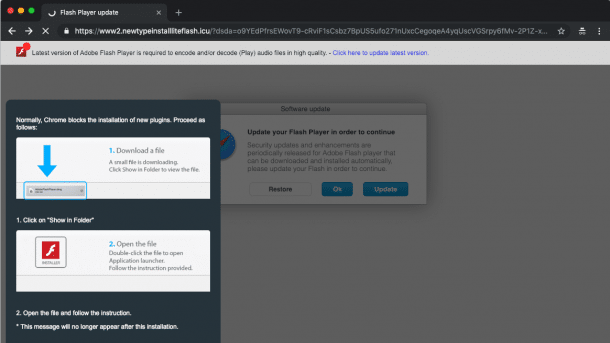

Ein Mac-Schädling wird derzeit offenbar massiv über Werbenetzwerke verteilt: Ruft ein Browser unter macOS das manipulierte Banner ab, erfolgt die Weiterleitung auf eine Malware-Site, die den Trojaner Shlayer zum Download anbietet – getarnt als vermeintliches Flash-Player-Update.

Browser-Hijacking durch versteckte JavaScript-Weiterleitung

Damit eine frühzeitige Erkennung und Blockade der manipulierten Banner durch die Werbenetzwerke möglichst verhindert wird, setzen die Kriminellen auf Steganographie, um Daten in den Werbe-Bildchen zu verstecken, wie aus einer Analyse der Sicherheitsfirma Confiant hervorgeht. Beim Öffnen der Banner-Anzeige wird zuerst geprüft, ob Apple-Schriftfamilien installiert sind.

Ist das der Fall, werden per JavaScript-Code und Canvas-Element im Bild verstecke Informationen extrahiert, wieder als JavaScript-Code zusammengesetzt und ausgeführt. Dadurch erfolgt das „Browser-Hijacking“ in Gestalt der plötzlichen Weiterleitung auf die Malware-Seite.

Die Malware setzt voraus, dass Nutzer das vermeintliche Flash-Player-Update eigenständig installieren. Shlayer wurde in der Vergangenheit per Apple-Entwicklerzertifikat signiert, um den in macOS integrierten Schutzmechanismus Gatekeeper nicht anschlagen zu lassen. Einer vorausgehenden Analyse zufolge, handelt es sich bei Shlayer um einen reinen „Dropper“, der mit Shell-Skripten Schadcode nachladen kann. Gewöhnlich wird dadurch Adware auf dem Mac installiert, etwa Mugthesec zur Manipulierung von Suchergebnissen im Browser.

Millionenschäden durch Malvertising

Werbenetzwerke werden seit längerem gezielt eingesetzt, um Malware auszuliefern („Malvertising“). Die Sicherheitsfirma schätzt, dass die jüngste Kampagne mit der versteckten Mac-Malware zu Spitzenzeiten Mitte Januar rund 5 Millionen Mal pro Tag abgerufen wurde. Für Betrüger ist das ein bequemer Weg, um Schad-Software möglichst weit zu verbreiten. Das Problem gehe dabei weit über den einzelnen Nutzer hinaus, der auf diese Weise Malware auf seinen Mac bringt, merkt ein Sicherheitsforscher an: Für Werber, Netzwerke und Website-Betreiber entstehe ein Millionenschaden.