Hintergrund 06.12.2018 16:57 Uhr Dennis Schirrmacher

Derzeit sorgt der Trojaner Emotet in Deutschland für Furore und legt ganze Unternehmen lahm. Bei vielen Firmen und Privatpersonen besteht deshalb akuter Handlungsbedarf.

Bei E-Mails mit Dateianhang oder Links zu Websites sollte man argwöhnisch sein – das gilt allgemein und nicht nur im Fall des Windows-Schädlings Emotet. Der Trojaner verbreitet sich momentan rasant über gefälschte Mails, die aussehen, als würden sie von Freunden, Geschäftspartnern oder dem eigenen Chef kommen. Diese Mails sind sehr gut und gemacht und wirken aufgrund legitimer Absenderadressen und fehlerfreiem Deutsch sehr glaubhaft.

Als ein wichtiges Sicherheitselement sollten Firmen ihre Mitarbeiter schulen und unterweisen, bei Mails mit Dateianhängen generell Vorsicht walten zu lassen. Emotet arbeitet mit Office-Dokumenten; häufig sind es angebliche Rechnungen im .doc-Format von Microsoft Word. Eine gute Regel ist es, beim Empfang solcher Dateien beim angeblichen Absender kurz nachzufragen, ob das seine Richtigkeit hat. Das kostet wenig Zeit und kann viel Unheil verhindern. Und es ist definitiv keine Schande, sich bei einer möglichen Emotet-Mail nicht ganz sicher zu sein.

Makro-Viren abwehren

Die eigentliche Infektion erfolgt normalerweise noch nicht beim Öffnen des Dokuments. Sie erfordert das Ausführen von Makros. Dabei handelt es sich um Befehlsketten, um etwa Layoutaufgaben zu automatisieren oder Berechnungen in Tabellen durchzuführen. Die Emotet-Autoren nutzen die Befehle jedoch dafür, Schadsoftware aus dem Internet nachzuladen und zu installieren.

Standardmäßig sind Makros in Microsoft Office deaktiviert; sie lassen sich jedoch mit einem Mausklick auf „Inhalt aktivieren“ recht einfach einschalten. Und die Malware-Autoren tun natürlich ihr Möglichstes, den Anwender zu diesem Schritt zu verleiten. Doch normalerweise benötigt man für ein Dokument, das via Mail ankommt, keine Makros. Wenn eine Datei aus einer Mail das Aktivieren von Makros einfordert, handelt es sich sehr häufig um einen Trojaner.

Die Makro-Einstellungen findet man in etwa Office 2016 unter „Datei/Optionen/TrustCenter/Einstellungen für das Trust Center/Makroeinstellungen“. Wer selbst nicht mit Makros arbeitet und diese nicht für den eigenen Workflow benötigt, sollte die sichere Variante „Alle Makros ohne Benachrichtigung deaktivieren“ wählen. Dies kann aber natürlich die Arbeitsfähigkeit etwa beim Hantieren mit Tabellen deutlich beeinträchtigen, sollte also mit Bedacht umgesetzt werden. Admins in Unternehmen können die Makro-Verwaltung unter Windows bequem über eine Gruppenrichtlinie reglementieren. Sie sollten den Gebrauch dieser gefährlichen Funktion so weit sinnvoll möglich verbieten.

In LibreOffice und OpenOffice funktionieren die Makros in Emotet-Dokumenten nach jetzigem Kenntnisstand nicht. Ohne Makros können aktuelle Emotet-Varianten das System nicht infizieren. Andere Trojaner verwenden jedoch andere Tricks und auch die Emotet-Gang kann jederzeit eine neue Version etwa mit Schadprogrammen in ZIP-Archiven in Umlauf bringen. Verlassen Sie sich deshalb nicht allzu sehr auf diesen Schutz. Bild 1 von 5

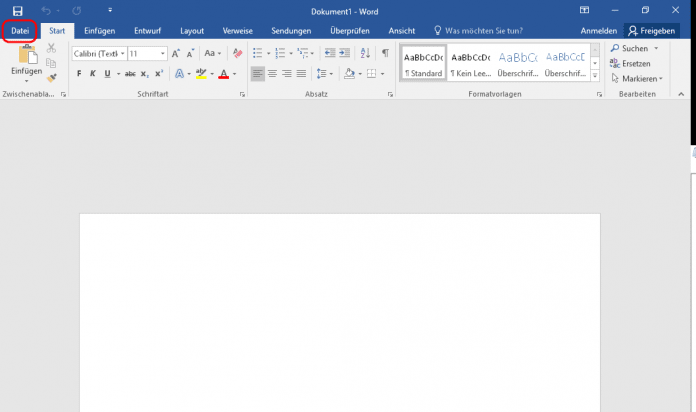

Makros in Office 2016 zähmen

Klicken Sie im Hauptfenster von Word auf „Datei“.

Basisschutz für Windows

Was für viele Computernutzer selbstverständlich ist, ist offensichtlich immer noch nicht Konsens: Ein Windows-Computer muss immer auf dem aktuellen Sicherheitsstand sein, damit er bestmöglich vor Trojanern geschützt ist. Checken Sie jetzt die Windows-Update-Funktion und prüfen Sie, ob auf Ihrem Computer alle aktuellen Sicherheitspatches installiert sind. Ist das der Fall, kann sich Emotet beispielsweise nicht mehr über die Windows-Lücke EternalBlue in Netzwerken weiter verbreiten. Die Update-Pflicht gilt natürlich auch für alle anderen Anwendungen, wie insbesondere E-Mail-Clients und Webbrowser.

Ein wichtiges Sicherheitskonzept in Windows ist die Trennung zwischen Administratoren und eingeschränkten Nutzern. Während erstere das System verwalten und etwa auch neue Software installieren dürfen, sind die Rechte für normale Nutzer reduziert. Das beschränkt auch den Schaden, den eine Malware auf dem System und im Netz anrichten kann. Insbesondere für Arbeitsplätze in Firmennetzen sollte man unbedingt Accounts mit eingeschränkten Rechten anlegen und nutzen.

Außerdem sollte man in Firmenumgebungen die Benutzerkontensteuerung (UAC) von Windows auf die höchste Stufe einstellen. Standardmäßig steht die auf „Mittel“ und lässt sich damit leicht umgehen. In der höchsten Stufe verlangt Windows immer eine Bestätigung des Nutzers, wenn etwa ein Prozess mit Administrator-Privilegien ausgeführt werden soll.

Unter Windows ist es ratsam, einen Virenwächter mit aktuellen Signaturen installiert zu haben. Für den Grundschutz reicht dabei der Windows Defender aus, den Windows 10 gleich mitbringt und der ab Werk aktiv ist. Allerdings sollte man sich nicht blind auf den Schutz der Antiviren-Software verlassen – ganz gleich welcher Marke. Die Erfahrung zeigt, dass es Cyber-Kriminellen immer wieder gelingt, deren Schutzfunktionen zu umgehen. Ein Virenwächter ist nur ein Baustein in einem guten Sicherheitskonzept.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat im Rahmen der Allianz für Cybersicherheit eine ganze Reihe weiterführender Sicherheitstipps zusammengestellt, die sich an Admins von Unternehmen wenden. So kann man Computer beispielsweise durch Application Whitelisting schützen. Das funktioniert über die Software Restriction Policies (SRP) von Windows. Diese kann man so konfigurieren, dass das System standardmäßig alle ausführbaren Dateien außerhalb der Windows-System-Ordner blockiert. Das verbietet einem Erpressungstrojaner bereits den Start, sodass dieser keinen Schaden anrichten kann. Damit Sie SRP bequem konfigurieren können, gibt es das kostenlose c’t-Tool Restric’tor.

Kein Backup – kein Mitleid

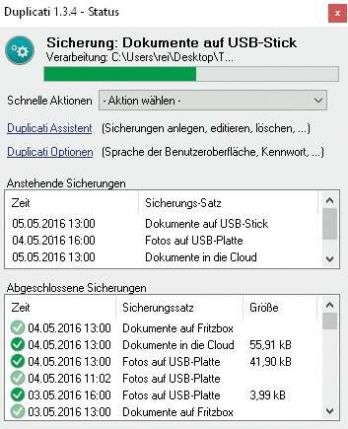

Im Gefolge einer Emotet-Infektion kommt oft weitere Schad-Software auf den Rechner – nicht selten ist das dann ein Erpressungstrojaner, der wichtige Daten verschlüsselt. Am besten ist man aufgestellt, wenn man seine Daten regelmäßig als Backup sichert. In Firmen sollte man das mehrmals täglich machen. Sollten Sie noch kein Backup haben, fangen Sie jetzt damit an! Wie man mit wenigen Handgriffen eine effektive und sogar automatisierte Backup-Strategie erstellt, zeigt ein kostenloser c’t-Artikel.

Aber Ransomware hat es nicht nur auf interne Festplatten abgesehen, sondern nimmt sich auch extern angeschlossene Datenspeicher und Netzwerkfestplatten (NAS) vor. Wenn eine externe Festplatte zum Sichern stets an einen Computer angeschlossen ist, hilft ein Backup jedoch wenig, da Erpressungstrojaner es ebenfalls verschlüsseln. Schließen Sie also externe Datenträger für den Zeitpunkt des Backups an den Computer an.

Nach einer Infektion

Hat Emotet zugeschlagen, sollte man alle infizierten Rechner neu aufsetzen. Doktern Sie nicht an den Symptomen herum, bis der Rechner wieder läuft. Emotet nimmt nicht nur selbst viele Veränderungen am System vor; er ist darauf spezialisiert, weitere Malware aus dem Internet nachzuladen und zu installieren. Sie wissen als nie, was noch alles auf dem Rechner gelandet ist.

Darüber hinaus hat Emotet sehr ausgeklügelte Methoden, Informationen und speziell Passwörter zu stehlen. So nutzt es teilweise öffentlich verfügbare Tools wie WebBrowserPassViews und Mail PassView, um gespeicherte Passwörter aus dem System und Applikationen auszulesen. Außerdem versucht es auch das Netzwerk-Passwort der am System angemeldeten Nutzer zu ermitteln. Betrachten Sie also alle auf dem System zu Einsatz kommenden Passwörter als kompromittiert und wechseln Sie diese so schnell wie möglich.

Und schließlich versucht Emotet sich mit den gestohlenen Passwörtern, einem Wörterbuch aus häufig genutzten Passwörtern und dem EternalBlue-Exploit auf Netzwerk-Freigaben zu verbinden und über diese auch weitere System im Netz zu infizieren. Nehmen Sie also infizierte System unverzüglich vom Netz, um einer weitere Ausbreitung zu verhindern. Melden Sie sich auch möglichst nicht mit privilegierten Accounts auf infizierten System an. Das könnte die weitere Ausbreitung des Schädlings beschleunigen.

Anzeige erstatten

Opfer sollten in jedem Fall Anzeige erstatten. In vielen Bundesländern kann man das sogar online machen. Betroffene Firmen können sich derzeit an die Zentrale Ansprechstelle Cybercrime für die Wirtschaft (ZAC) der einzelnen Bundesländer wenden und erhalten dort Hilfe. Privatpersonen erhalten zwar keine Unterstützung, aber zumindest Beratung. Ansprechpartner gibt es in jeder örtlichen Polizeidirektion in der Abteilung für Cyber-Kriminalität. (des)

Quelle: Heise